Phishing en Argentina: así operan las campañas que engañan a muchos usuarios — Cómo detectarlas antes de caer

El correo electrónico se convirtió en una de las principales puertas de entrada para las estafas digitales. En esta nota repasamos casos reales de phishing que circularon en Argentina y cómo, con análisis OSINT y herramientas como Milexx Cyber — IP Intel PRO, es posible detectar a tiempo cuando un enlace es una trampa.

Muchas veces pensamos que los ataques informáticos solo apuntan a grandes empresas o a gobiernos. Pero la realidad que vemos todos los días desde Milexx Cyber es muy distinta: usuarios comunes, trabajadores, pymes y comercios reciben correos diseñados para robarles datos, hacerlos instalar malware o apropiarse de sus cuentas.

El formato casi siempre es el mismo: mensajes que llegan “de la nada” con un tono urgente, adjuntos en PDF y enlaces que prometen más información. Ahí es donde se esconde el peligro. A continuación compartimos tres casos reales que analizamos y cómo pudimos confirmar que se trataba de phishing.

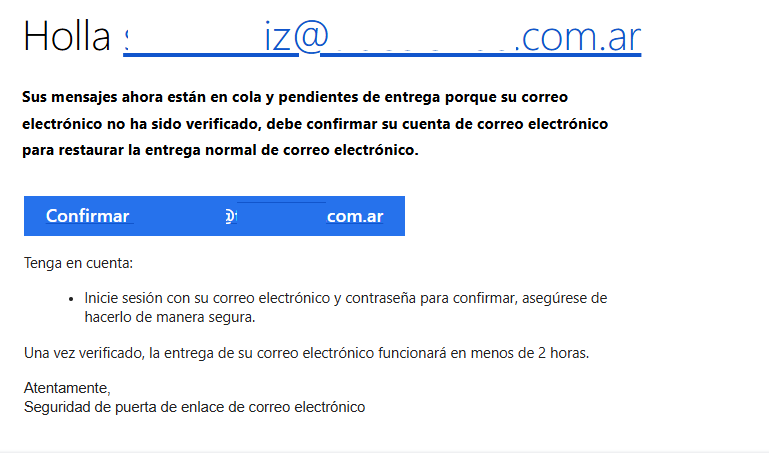

CASO 1 · El falso aviso de “verificación de cuenta”

El primer caso llegó de parte de un usuario que recibió un correo avisándole que sus mensajes estaban “en cola” y que debía verificar su cuenta para no perder acceso al correo electrónico. El mensaje no era agresivo, pero sí insistente: si no hacía clic, podía quedarse sin servicio.

A simple vista el correo podía pasar como legítimo. Pero al analizar el enlace con Milexx Cyber — IP Intel PRO vimos que no apuntaba al proveedor de correo, sino a un servidor externo sin relación alguna. Ese servidor estaba alojado en una infraestructura ya usada en otras campañas maliciosas.

El objetivo era claro: mostrar una página parecida a un login real, para que la víctima ingresara usuario y contraseña. Es decir, un clásico robo de credenciales disfrazado de “verificación rutinaria”.

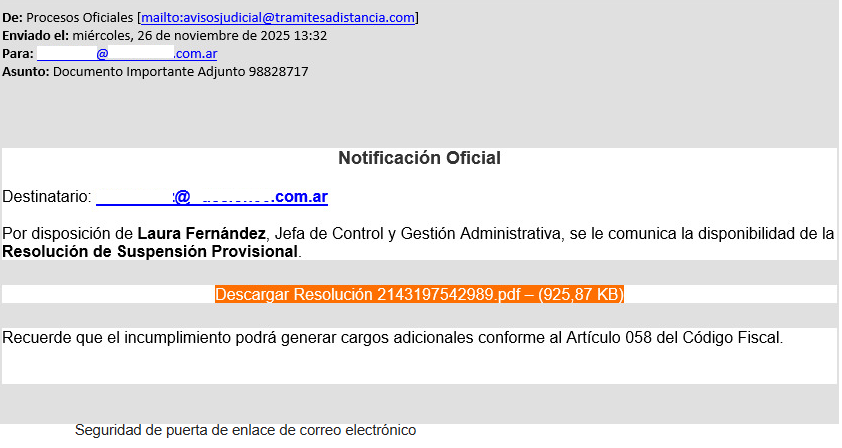

CASO 2 · La falsa notificación con PDF “oficial”

En el segundo caso, el correo llegaba con un tono mucho más formal. Hablaba de una supuesta “Resolución de Suspensión Provisional” e incluía un PDF adjunto que supuestamente contenía los detalles del caso.

El asunto, el lenguaje y la firma buscaban una cosa: generar miedo y urgencia. En escenarios así, muchas personas abren el archivo sin pensarlo dos veces.

Al extraer el enlace incluido dentro del PDF y pasarlo por nuestra herramienta, el resultado fue claro: no se trataba de un dominio oficial, ni de ninguna entidad conocida. Era un enlace largo, ofuscado y alojado en un hosting genérico, un patrón típico en campañas de phishing que rotan infraestructura para no ser detectadas.

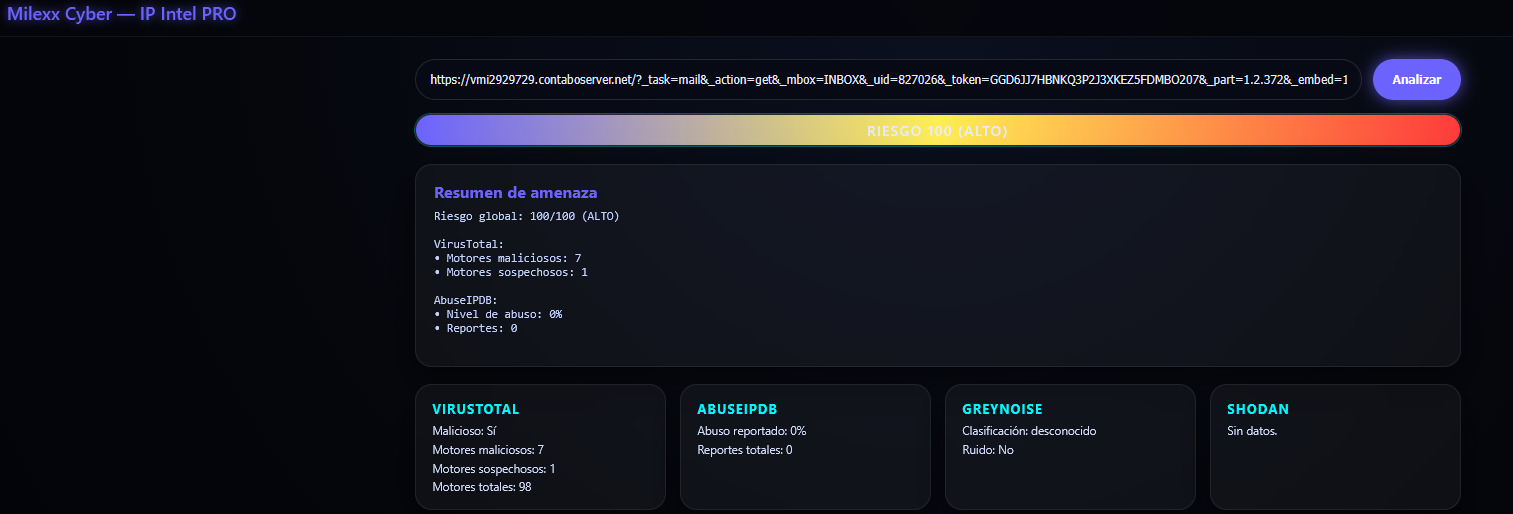

CASO 3 · Confirmación técnica con Milexx IP Intel

El tercer caso resume cómo se ve este tipo de fraude desde el lado técnico. Una vez que obtuvimos la URL completa, la analizamos con Milexx Cyber — IP Intel , una herramienta OSINT que correlaciona información de distintas fuentes de inteligencia de amenazas.

El panel devolvió un riesgo 100/100 (ALTO), con varios motores antivirus marcando el enlace como malicioso y referencias a campañas de phishing ya reportadas. Es decir, no era un caso aislado: se trataba de una infraestructura usada para atacar en serie a distintas víctimas.

Sin este tipo de validación, un usuario desprevenido podría haber llegado a una página falsa y entregar sus credenciales pensando que se trataba de un trámite real.

Por qué este tipo de correos funcionan tan bien

Más allá de lo técnico, lo que vuelve peligroso al phishing es lo psicológico. Estos mensajes juegan con:

- Miedo: juicios, multas, bloqueos de cuenta.

- Urgencia: plazos muy cortos para “evitar consecuencias”.

- Autoridad: uso de nombres de bancos, AFIP, Poder Judicial, empresas grandes.

- Rutina: formularios, verificaciones y PDFs que imitan trámites reales.

Ese cóctel hace que la persona actúe rápido, sin detenerse a revisar detalles importantes como el remitente, la dirección del sitio o la procedencia real del archivo.

Señales claras para sospechar de un correo

- Un mensaje que llega sin que lo esperes y te genera preocupación inmediata.

- Archivos adjuntos (sobre todo PDFs) que no pediste ni estás esperando.

- Dominios extraños o parecidos, pero no idénticos, a los oficiales.

- Enlaces muy largos, con muchos parámetros, o acortadores que ocultan la dirección real.

- Solicitan que ingreses datos personales, bancarios o contraseñas.

Qué pueden hacer usuarios y empresas

Para usuarios:

- No abrir adjuntos ni hacer clic en enlaces que no esperabas.

- Si el correo dice ser de un organismo oficial, entrar por la web oficial, no desde el link del mail.

- Activar el doble factor de autenticación (2FA) siempre que sea posible.

- Consultar con alguien de confianza o con un profesional si dudás.

Para pymes y empresas:

- Implementar soluciones de seguridad con filtro de correo (Kaspersky, ESET, Bitdefender, etc.).

- Capacitar al personal: una breve charla sobre phishing evita muchos incidentes.

- Definir un canal interno para reportar correos sospechosos.

- Apoyarse en herramientas OSINT como Milexx IP Intel para analizar URLs antes de abrirlas.

Un cierre necesario

El phishing dejó de ser un “engaño ingenuo” para convertirse en una industria que se perfecciona todo el tiempo. La buena noticia es que con información, un poco de desconfianza sana y herramientas adecuadas es posible reducir mucho el riesgo.

Desde Milexx Cyber vamos a seguir analizando campañas reales y compartiendo estos casos, para que tanto usuarios como empresas puedan estar un paso adelante de las amenazas.